SIEM vamos falar do conceito?

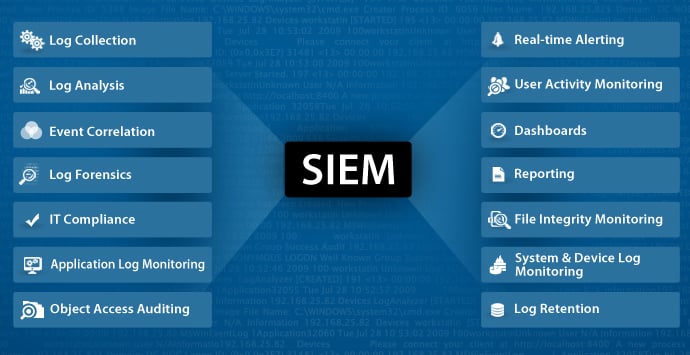

Olhando o passado, não mais do que oito anos atrás, um novo conceito de solução de Segurança da Informação (SI) se popularizava. O mundo de SI dava as boas vindas as ferramentas de SIEM (Security Information Event Management), que possibilitava aos usuários efetuar a coleta, correlação e armazenamento dos logs.

Através dessas funções primárias foi possível atender a diversos pontos de auditoria, além de permitir a visualização de Dashboards e relatórios em real time.

A solução utilizava inicialmente apenas a coleta de logs, logs estes, gerados basicamente por qualquer ativo de tecnologia da informação (TI). Logo a seguir algumas soluções começaram a agregar funcionalidades e coletar dados de Netflow para gerar estatísticas de rede, visando agregar mais inteligência as informações.

Esse início foi muito promissor e várias organizações que implantaram este tipo de solução conseguiram identificar, por exemplo: ataques em andamento, fraudes, tendências de utilização, etc

Adicionalmente, diversas normas e padrões, tais como: PCI DSS, ISO27001 e Sarbanes Oxley, impulsionaram o mercado, uma vez que o SIEM permitia melhorias no ambiente de controles, e de uma forma ou outra, acabou endereçando pontos de conformidade. Hoje há inúmeros requisitos de controle que para serem atendidos, necessitam de uma ferramenta de SIEM. Vale lembrar que o SIEM precisa estar configurado e correlacionando minimamente as informações de seu ambiente.

O mercado também percebeu os pontos positivos do SIEM e passou a ofertá-lo como serviço, muitas vezes com a administração e monitoramento do ambiente de TI. Contudo nesse momento a ferramenta de fato foi colocada à prova, pois muitas organizações passaram a utilizá-la de forma ampla e começaram a identificar gaps e fragilidades em algumas soluções.

O SIEM basicamente depende dos ativos que geram logs para identificar os eventos que estavam ocorrendo na infraestrutura, ou seja, caso existisse algum dispositivo que não gerasse logs ou que não estava no fluxo de coleta, não teria suas informações mapeadas.

Adicionalmente, outro item importante a ser destacado é a questão do avanço significativo nas ameaças. Hoje nos deparamos a cada dia com inúmeros ataques direcionados e, na maioria das vezes, a presença de um SIEM no ambiente não garantiria a detecção destes. Aliado a esses dois pontos temos a questão inicial que alavancou este tipo de solução, o fator de conformidade, uma vez que através da abordagem tradicional e com a coleta de alguns logs, a penalização de possíveis responsáveis devido a ações fraudulentas ou mal intencionadas se apresentava muito complicada.

Visando endereçar os gaps identificados em um SIEM tradicional, nascia no mercado de SI a cerca de 2 anos, soluções de SIEM que utilizam a abordagem tradicional de coleta de logs e flows de rede, porém as funcionalidades de flowsde rede se tornavam cada vez mais robustas, por exemplo, permitindo a reconstrução de uma seção de comunicação inteira entre ativos de TI através da coleta de pacotes, ou seja, não importa se o ativo gera logs, se ele está no fluxo de coleta de logs ou etc.

Com esta “nova geração” de SIEM agora basta que a solução esteja ouvindo todo o barramento de rede para que ele consiga identificar uma comunicação maliciosa, reconstruí-la e mostrar as evidências desta comunicação. Atualmente com a ferramenta é possível, por exemplo, reconstruir um e-mail ou mostrar um arquivo.exe.

Vale lembrar que o SIEM continua coletando logs, porém agora com um poder de monitoramento muito mais amplo. Hoje é possível afirmar com uma solução de grande capacidade que nada passará sem ser identificado pela sua infraestrutura.

Além da questão de reconstrução de seções, outras funções ganharam muita importância, por exemplo, feeds de vulnerabilidades atualizados diariamente, poder de enriquecimento da informação, forma de manipulação das informações e agilidade na investigação.

Conclusão

Com o avanço das ameaças e de ataques direcionados fica evidente que qualquer organização independente do mercado, deve avaliar a implementação de uma solução de SIEM, pois auxiliará na visualização, entendimento do trafego de informações e, posterior, tomada de ação, tornando o processo de investigação e gestão de incidente mais ágil e eficaz.

Hoje temos soluções capazes de reconstruir uma sessão, identificar um ataque e mostrar o documento roubado e até soluções que conseguem extrair um arquivo de uma comunicação suspeita e analisá-lo com base em inúmeras assinaturas efeeds para identificar se é um malware, algo impensável há alguns anos atrás para um SIEM.

Agora o desafio não é encontrar a informação, mas sim tomar as devidas ações, em tempo hábil para coibir fraudes e roubos de informações.

*Marcio D. Oliveira, Especialista em Segurança da Informação na [SAFEWAY]